Verstärkt komplexe DDoS-Attacken gegen Banken

Die Experten von Kaspersky Lab haben kürzlich den Kaspersky DDoS-Report für das dritte Quartal 2015 veröffentlicht. Wie der Report zeigt, kommt es inzwischen verstärkt zu komplexen DDoS-Angriffen gegen Banken. Fast zwei Wochen lang dauerte die mit 320 Stunden längste DDoS-Attacke, welche von den Sicherheitsexperten von Kaspersky Lab gemessen wurde.

Was ist DDoS?

DDoS ist die Abkürzung von „Distributed Denial of Service“ und bedeutet auf Deutsch etwa, die „Verweigerung des Dienstes“. Bei DDoS-Angriffen wird ein Computer oder ein Server attackiert, damit er am Ende des Angriffs außer Kraft gesetzt ist.

Die Attacke erfolgt nicht von einem einzigen Rechner aus, sondern gleichzeitig von mehreren Rechnern. Am Ende solcher DDoS-Attacken stellt der angegriffene Rechner oder Server wegen der Überlastung durch den Angriff den Dienst ein.

Für diese Art von Attacken werden oft massenhaft IP-Pakete auf den anzugreifenden Rechner geschickt, die in sich fehlerhaft sind. Am Ende des Angriffs kommt es dann zu einem Distributed Denial of Service = gleich einem erfolgreichen DDoS.

Die Erkenntnisse über DDoS-Angriffe im dritten Quartal 2015

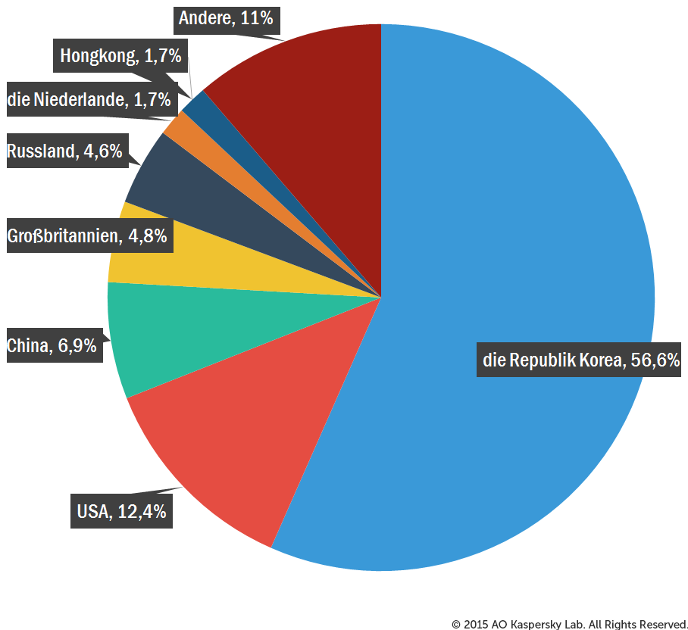

Insgesamt gab es laut Kaspersky Lab DDoS-Opfer in 79 Ländern. Über 90 Prozent der „Opfer-Ressourcen“ befanden sich laut der Sicherheitsexperten weltweit nur in zehn Ländern. D. h. in diesen Ländern wurden die meisten DDoS-Attacken gefahren. Durchschnittlich weniger als 24 Stunden dauerten über 90 Prozent der DDoS-Angriffe.

Ablauf einer DDoS-Attacke

Aber: Im dritten Quartal dieses Jahres kam es zu deutlich mehr DdoS-Attacken, die eine Dauer von mehr als 150 Stunden hatten, als es noch im zweiten Quartal der Fall gewesen war. Insgesamt 22 DDoS-Angriffe gab es auf ein Ziel in den Niederlanden. Dies zeigt, wie hartnäckig Cyberkriminelle ihre Attacken teilweise fahren.

Interessanterweise gab es auch einen „ruhigen Monat“ wie die Sicherheitsexperten von Kaspersky Lab in ihrem DDoS-Report für das dritte Quartal berichten. Der August war „der ruhigste Monat im Untersuchungszeitraum“. „Cyberkriminelle scheinen auch Urlaub zu nehmen“1, schreiben die Experten in ihrem Bericht.

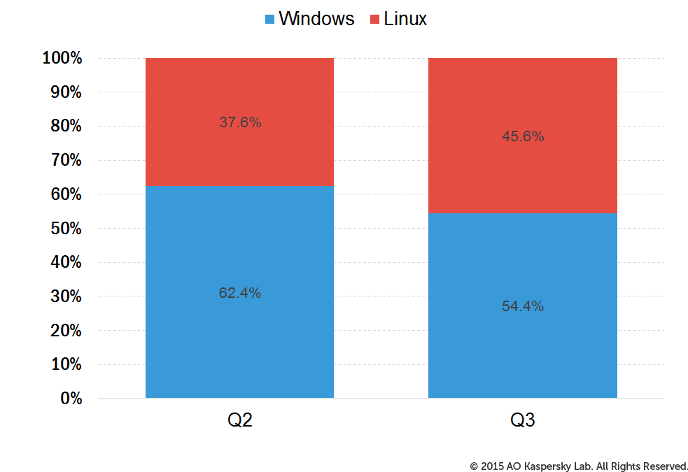

Der Anteil der Linux-basierten Botnetze ist im dritten Quartal dieses Jahres im Vergleich mit dem Vorquartal deutlich angestiegen. Während in den Monaten April bis Juni 2015 noch 37,6 Prozent der von den Cyberkriminellen genutzten Botnetze Linux-basiert waren, stieg der Anteil in den Monaten Juli bis September mit 45,6 Prozent auf fast die Hälfte an. Dies bedeutet eine Steigerung um acht Prozent der durchgeführten DDoS-Angriffe binnen eines Quartals. Die Gründe für den drastischen Anstieg sehen die Sicherheitsexperten von Kaspersky Lab im vernachlässigten Schutz und in den höheren Bandbreiten bei den Linux-Systemen. Der Anteil der Windows-Systeme als Angriffsziele lag im dritten Quartal 2015 damit nur noch bei 54,4 Prozent nach 62,4 Prozent in zweiten Quartal.

Die Bedrohung durch DDoS-Attacken wächst

Wie die Sicherheitsexperten von Kaspersky Lab in ihrem DDoS-Report für das dritte Quartal 2015 weiter schreiben, nahm die Aktivität der Hackergruppe DD4BC zu. Diese Gruppe von Cyberkriminellen hat längst weltweit einen Bekanntheitsgrad erlangt. Sie greift große Banken und Bank-Organisationen an.

Die seit vergangenem Jahr aktive Hackergruppe hat sowohl Banken, wie auch Hersteller von Computerspielen und Mediengruppen ins Visier ihrer Angriffe genommen. Dabei setzen sie die DDoS-Angriffe ein, um von den Betroffenen Lösegeld zu erpressen.

Gedroht wird damit, dass der von der DDoS-Attacke betroffene Rechner bzw. Server offline genommen, der Angriff auf das System damit die Verweigerung des Dienstes (= DDoS) zur Folge hat. Für das Einstellen der Angriffe, die zwischen einer und vier Stunden dauerten, wurden hohe Lösegeldforderungen gestellt.

Kaspersky Lab schreibt dazu: „Der Inhaber der angegriffenen Ressource wird aufgefordert, Lösegeld in Höhe von 25 bis zu 200 Bitcoins (was etwa 6.500 bis 52.500 US-Dollar entspricht) zu zahlen.“1

Bei den DDoS-Angriffen gegen Banken zur Forderung von Lösegeld setzen die Cyberkriminellen laut der Kaspersky-Experten „[…] eine komplizierte Kombination von sehr wirkungsstarken Verstärkerangriffen mit einer Durchschlagskraft von bis zu 40 Gigabyte pro Sekunde ein […]“. Diese wurden „[…] in einigen Fällen durch eine HTTPS-Attacke mit einer Leistungsstärke von bis zu 150 Megabyte pro Sekunde von einem Botnetz mit etwa 2,000 angreifenden Hosts ergänzt […]“.1

Keine bestimmte Richtung der weiteren Entwicklung absehbar

Wie die Sicherheitsexperten von Kaspersky Lab weiter schreiben, waren es früher die Server von Organisationen aus Australien, der Schweiz und Neuseeland, die von Angriffen der Hackergruppe DD4BC betroffen waren. Ebenfalls Warnungen gab es in Richtung großer Finanzorganisationen mit Sitz in Hongkong, sowie die Bank Ostasiens und die Bank of China.

Der Report über die DDoS-Attacken im dritten Quartal 2015 zeigt auf, dass nun auch russische Finanzorganisationen in das Visier der Hackergruppe gerückt sind. Auch hier wurden Lösegeldforderungen in Form der digitalen Währung Bitcoin an die betroffenen Organisationen gestellt.

Evgeny Vigovsky, Head of Kaspersky DDoS Protection, zur Entwicklung der Angriffe: „Aus unserer Sicht zeichnet sich aktuell derzeit keine bestimmte Richtung ab, in die sich der DDoS-Untergrund bewegt. Dagegen scheinen die Bedrohungen überall zu wachsen“.

Vigovsky weiter: „Wir haben zahlreiche komplexe Attacken auf Banken gesehen, bei denen Lösegeld gefordert wurde, aber auch zahlreiche neue kostengünstige DDoS-Methoden, mit denen Unternehmensgeschäfte spürbar aus Gefecht gesetzt werden können. Insgesamt steigt das Aufkommen von DDoS-Attacken an. Die meisten davon greifen an und stören ihre Opfer, um dann wieder zu verschwinden. Andere wiederum sind langandauernd und in der Lage Bankgeschäfte zu unterbrechen. Diese Entwicklung sollten Unternehmen zum Anlass nehmen, um adäquate Schutzmaßnahmen gegen DDoS-Angriffe zu treffen“.

Möglichkeiten zum Schutz vor DDoS-Attacken

Sich vor Angriffen zu schützen, um nicht Opfer von Cyberkriminellen zu werden, ist ein wichtiger Punkt für Banken, Finanzinstitute und Bank-Organisationen. Hierzu ist es wichtig, die Netzinfrastruktur so aufzubauen, dass diese solche DDoS-Attacken abwehren können.

Die Sicherheitsexperten von Kaspersky Lab verweisen dabei auf die eigene Möglichkeit dazu: mit der Kaspersky DDoS Protection. Laut Kaspersky erkennt dieses System „[…]sich aufbauende Gefahren und kann daher den Angriff eindämmen, bevor sich ernste Auswirkungen auf Unternehmensdienste zeigen“.

Sind auch Bankkunden von den DDoS-Angriffen betroffen?

Die Bankkunden sind von dieser Art von Attacken durch Cyberkriminelle nicht direkt betroffen. Sie bekommen die Auswirkungen nur zu spüren, wenn sie nicht auf die Webseiten der Banken und Bank-Organisationen kommen, wenn diese brach liegen. Sie können dann, wenn die Systeme der Bank heruntergefahren sind durch die DDoS-Attacke, möglicherweise kein Geld abheben. Aber auf die Konten der Bankkunden selbst haben die Angriffe normalerweise keine Auswirkungen.

Der Unterschied zwischen DDoS-Attacken und Phishing-Mails

Hier ist auch der wichtige Unterschied zu erkennen, zwischen den Hackerangriffen, die in Richtung der Banken und Bank-Organisationen gehen und jenen, welche die Bankkunden ins Visier nehmen wie beispielsweise Trojaner.

Die Banken werden direkt angegriffen, wie dieser Artikel auch aufzeigt. Bei den Attacken gegen Bankkunden mit Phishing-Mails kommt es zu keinem direkten Angriff. Sondern das Angriffsziel selbst, der Kunde, sorgt für sein Handeln dafür, dass die Cyberkriminellen Erfolg haben. Löscht er solche Mails direkt, ohne sie zu öffnen, passiert ihm nichts, sein Rechner wird dann nicht zum Ziel, da er sich nicht dem Angriff „geöffnet“ hat.

Zwar werden auch Verbraucher Opfer von DDoS-Attacken, diese zielen jedoch nicht darauf ab, das Bankkunde des Betroffenen abzuräumen, sondern wie von den Banken und Finanzorganisationen Lösegeld zu erpressen.

Das Fazit der Sicherheitsexperten

Es ist ein Trend, den die Hacker setzen. „Cyberkriminelle setzen zunehmend Botnetze aus infizierten Servern ein, und das hat mehrere Gründe“, wie die Sicherheitsexperten in ihrem Fazit schreiben.

Drei Gründe benennt Kaspersky Lab

Server haben ganz andere Internetkapazitäten, als dies bei Heimrechnern der Fall ist. Heimrechner haben geringere Kapazitäten, bei infizierten Botnetzen hingegen reichen einige wenige Server, um leistungsstarke DDoS-Angriffe durchführen zu können.

Server haben nicht immer das Schutzniveau, das sie haben sollte. Dadurch ist das Hacken der Server und das Nutzen der Botnetze für DDoS-Attacken natürlich einfach. Wer regelmäßig Sicherheitspatches installiert, ist hier auf einer sichereren Seite als ein Serverbetreiber, der keine regelmäßigen Updates vornimmt.

Für die Hacker ist es meist einfach, von solchen Servern, die nicht regelmäßig neue Sicherheitspatches installieren.

Ebenso nutzen Cyberkriminelle die bekannten Sicherheitslücken für sich aus.

Ein weiterer Grund ist die Leistungsstärke von Botnetzen, die Server-basiert sind, welche durch das Mieten von zusätzlich Servern weiter verstärkt werden können.

In Sachen Sicherheit sind übrigens auch die Internetprovider gefragt, die Webressourcen zur Verfügung stellen. Diese sollten zwingend darauf achten, dass sie ihren Kunden einen gültigen (!) Schutz vor DDoS-Angriffe anbieten.